Rédigé par Cyrille Augustin Molemb Beal

Depuis plusieurs années, Jean-Philippe Racine, Président du Groupe CyberSwat donnes des conférences et des formations sur la sécurité des outils infonuagiques.

Lors de ces événements, il évoque un ensemble de risques liés à l’adoption de l’infonuagique au sein des entreprises. Bien sûr, il présente les gros avantages que procure cette nouvelle technologie notamment en ces temps de pandémie.

Le télétravail va perdurer après la pandémie pour plusieurs organisations, au moins en partie. La généralisation du télétravail a bien sûr accéléré l’adoption d’une multitude d’outils infonuagiques. Il nous semble donc judicieux de revenir sur les grandes lignes des avantages et des risques liés à l’infonuagique.

Un mot sur l’infonuagique pour commencer…

Il n’y a pas de doute : même les moins passionnés de l’informatique ont entendu parler de « cloud », ce fameux anglicisme qui, traduit en français, veut dire « infonuagique » ou « informatique en nuage ».

En termes simples, cette expression représente simplement l’action de louer vos TI (bases de données, logiciels, équipements, sécurité, etc.) auprès d’un fournisseur de services infonuagiques au lieu de les acheter. Ainsi, toutes les données sont hébergées dans des méga serveurs qui les conservent et les rendent accessibles là où vous voulez et quand vous le voulez! Le fournisseur vous facture généralement en fonction de l’utilisation desdites données, ou encore, par utilisateur.

Pas mal! Mais comme toute nouvelle technologie, l’infonuagique est une niche pour les cybercriminels, qui ne ménagent aucun effort pour trouver des failles dans cette technologie, créant auprès des entreprises une certaine méfiance vis-à-vis du cloud.

Tenez par exemple :

- Un énorme piratage de données chez le géant américain des cartes de crédit Capital One Financial a compromis les données personnelles d’environ six millions de Canadiens et exposé un million de numéros d’assurance sociale. Selon le résumé d’enquête, l’auteur de cet incident aurait exploité une faille dans le mur pare-feu censé protéger les serveurs informatiques du fournisseur infonuagique AWS (Amazon Web Service) de Capital One. Le mur pare-feu était mal configuré et cette déficience aurait permis de faire exécuter des commandes à distance par le serveur pour accéder et extraire certains fichiers.

- Un employé, limogé de l’entreprise britannique Voova a piraté les accès d’un ancien collègue aux comptes Amazon Web Services (AWS) de l’entreprise et a ainsi supprimé 23 serveurs AWS. En conséquence, l’entreprise a perdu de gros contrats avec des entreprises de transport. La police affirme que cette action malveillante a causé une perte estimée à 500 000 £ (environ 860 000 CAD). Même si l’auteur de ce cybercrime a écopé de 2 ans de prison, l’entreprise quant à elle n’a pas pu à ce jour être à mesure de récupérer les données supprimées.

Le faux sentiment de sécurité !

Au vu des 2 exemples suscités, on peut bien comprendre que certaines organisations se disent, en adoptant les technologies infonuagiques, que la sécurité n’est plus un enjeu pour elles compte tenu de la grandeur et de la bonne réputation de son fournisseur. Ce faux sentiment de sécurité peut avoir des conséquences graves pour les entreprises surtout lorsque les outils infonuagiques sont au cœur de l’organisation.

D’ailleurs, selon un sondage réalisé par l’entreprise OVHcloud en collaboration avec la société de solutions de services de données Maru/Blue, 48% des entreprises canadiennes ont affirmé qu’elles n’étaient pas préparées aux changements technologiques engendrés par la COVID-19, notamment l’adaptation de leur infrastructure technologique aux exigences du télétravail en migrant vers l’infonuagique. Aussi 40% craignent ne pas disposer de ressources nécessaires pour gérer des opérations de multicloud. Toutefois, 44% des entreprises canadiennes estiment que leurs plus grands défis sont les risques liés à la cybersécurité, à la gestion de l’infonuagique et au télétravail.

Il convient donc de mettre en exergue les avantages de l’infonuagique tout en évoquant les risques liés à son utilisation. Aussi est-il nécessaire de vous faire réaliser que le volet sécurité est présent à toutes les étapes du cycle de vie d’un service infonuagique.

Pourquoi s’intéresser au cloud ?

Avec la généralisation du télétravail et le besoin de rendre accessible l’ensemble des outils corporatifs des entreprises, il y a une vraie tendance à s’intéresser à l’infonuagique au détriment de l’ajout des services à l’intérieur des bureaux de l’organisation. Ainsi, le cloud computing permet de :

- Délaisser la gestion interne des ressources informatiques afin de se concentrer pleinement sur la mission de l’entreprise.

- Aussi, au lieu de gérer les outils informatiques tels que des serveurs, l’équipe TI aura plutôt la charge de l’accompagnement des utilisateurs et la prise de décision et autres orientations technologiques pour l’entreprise.

- Mieux gérer son flux de trésorerie grâce à une facturation du service infonuagique à l’utilisation, les services étant offerts par abonnement.

- Faciliter le télétravail à la maison; vous bénéficiez d’un accès à distance et quasi immédiat à toutes vos données à partir de n’importe quel appareil.

- Augmenter ou diminuer l’espace de stockage en fonction de vos besoins.

- Accéder à des applications et à une infrastructure informatique puissante et d’avant-garde (particulièrement bénéfique aux petites et moyennes entreprises).

Quelles sont les responsabilités de chaque partie dans la gestion de la sécurité infonuagique?

Comme dit précédemment, la plupart des entreprises se lancent dans l’infonuagique avec la fausse impression que toute la sécurité relève de la responsabilité du fournisseur.

C’est ainsi que plusieurs entreprises croient, à tort, que parce qu’un fournisseur infonuagique a plusieurs certifications que tout est sécuritaire par défaut.

L’entreprise doit jouer un grand rôle notamment dans l’application des bonnes configurations de sécurité mises en place par le fournisseur. Le risque est d’autant plus élevé du fait que les services soient disponibles sur internet et non localement.

Il faut souligner qu’à cause de la multitude de configurations à appliquer par l’entreprise, certaines d’entre elles peuvent être négligées et non sans causer de problèmes de sécurité plus tard. Par exemple, un outil infonuagique pourrait permettre la mise en place de l’authentification en 2 étapes, ou encore l’activation d’une journalisation des accès réalisée dans la plate-forme, sans toutefois que l’entreprise l’active. De plus, il est important que les configurations de sécurité appliquées soient proportionnelles au risque à mitiger.

On peut ainsi comprendre que les responsabilités en matière de sécurité infonuagique sont partagées entre le fournisseur et l’entreprise cliente. Ces responsabilités dépendent aussi du modèle d’infonuagique utilisé (Logiciel en tant que service (SaaS pour Software as a Service), Plateforme en tant que service (PaaS pour Platform as a Service) ou Infrastructure en tant que service (IaaS pour Infrastructure as a Service). Par l’infonuagique, l’entreprise délègue une partie de l’exploitation de ses ressources informatiques, mais pas sa responsabilité.

Pourquoi sécuriser son cloud ?

Premièrement parce que la fuite de vos données vous coûtera très cher.

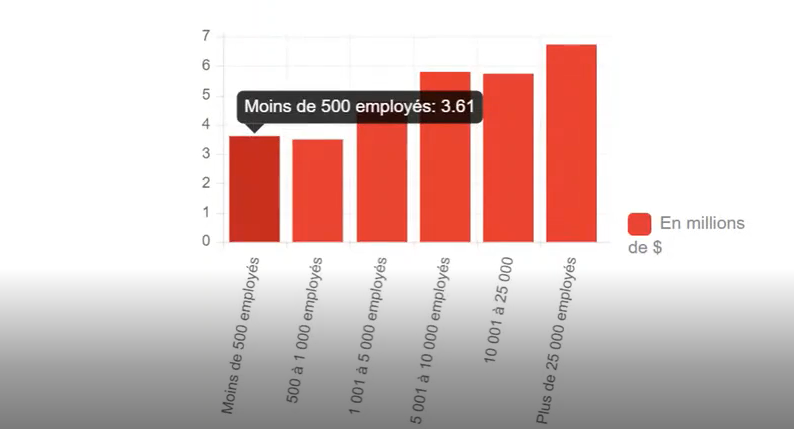

En effet selon le rapport de l’entreprise IBM qui mesure les répercussions financières des vols de données dans le monde entier, une fuite de données coûterait en moyenne 3.6 millions de dollars aux PME canadiennes de moins de 500 employés.

Ensuite, parce que les frais de gestion des incidents de sécurité sont colossaux. Généralement la gestion d’un incident nécessite plusieurs équipes spécialisées qui ne sont pas forcément issues de l’entreprise victime ou du fournisseur. Les honoraires de ces experts sont généralement évalués à plusieurs dizaines de milliers de dollars en fonction du type d’incident. À cela, doivent être ajoutés les frais liés aux enquêtes réalisées par les autorités policières, qui sont souvent, dans certains cas, supportés par des firmes spécialisées en gestion d’incident.

On ajoute aussi l’impact d’une perte de productivité en cas d’incident touchant à l’infonuagique. C’est généralement le cas des entreprises qui mettent en place leurs systèmes de mission dans le cloud.

L’impact potentiel en cas de perte de réputation: il faut s’imaginer dans ce cas ce que les commanditaires et les clients de l’entreprise penseront de vous à l’écoute ou à la lecture d’un article de Radio-Canada ou TVA Nouvelle faisant état d’un incident de sécurité au sein de votre entreprise.

Vous pourrez aussi être obligés de notifier vos employés et/ou vos clients en cas de perte ou de divulgation non contrôlée des renseignements personnels de vos clients et employés. À ce sujet, le projet de loi 64 en gestation au sein du parlement québécois obligera les entreprises, comme c’est déjà le cas avec le Règlement général sur la protection des données (RGPD) européen.

Quelques enjeux de l’infonuagique au volet sécurité!

Le cloud, aussi utile soit-il, est également sujet à plusieurs enjeux sécuritaires pour l’entreprise et ses employés. On peut par exemple citer:

- La non-implication du département en charge de la sécurité dans le processus d’acquisition d’une solution cloud, cela conduisant à un choix sans évaluation sécuritaire préalable.

- La non-clarification des rôles et responsabilités en matière de sécurité de l’information (SI); il s’agit notamment ici des risques liés à l’ignorance des responsabilités en cas d’incident ainsi qu’au partage de responsabilité entre l’entreprise et son fournisseur.

- Les risques liés à la gestion des accès notamment lors de l’attribution des accès et des privilèges à un nouvel utilisateur ou lors du retrait des accès ou des privilèges au moment du départ de l’utilisateur. On peut parler du risque de l’accumulation de privilèges dû au maintien et à l’accumulation de privilèges au sein des services cloud malgré les changements de rôles et de privilèges.

- Les risques liés à l’intégration des services cloud à l’exemple d’Office 365 de Microsoft avec le système d’authentification interne, ceci généralement pour permettre d’avoir un accès à toutes les plateformes utilisant un identifiant unique.

- Le Non-respect de la conformité (ex. PCI-DSS) ;

- L’accès facile de vos outils infonuagiques pour les pirates (partout dans le monde 24/7).

- La mauvaise gestion des cas litigieux (ex. enquête policière) notamment dus à la diversité des législations et à l’absence de coopération judiciaire avec certains États.

- La mauvaise gestion des niveaux de service (24/7 à 99,99%).

- La mauvaise gestion des données en fin de contrat.

- Etc.

Comment gère-t-on la cybersécurité d’une solution infonuagique?

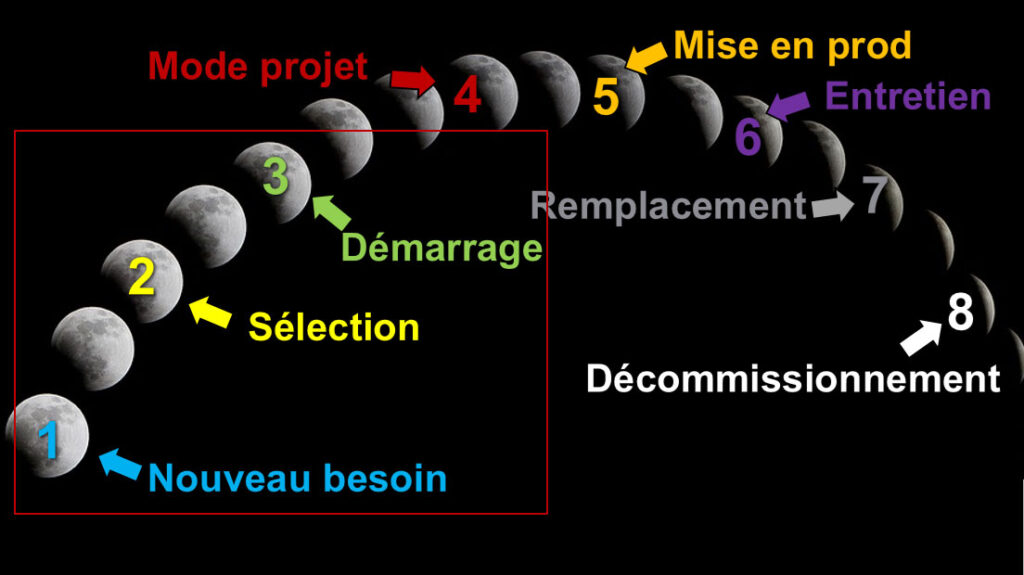

Pour comprendre le processus de gestion de la cybersécurité dans une solution, il faut comprendre le processus de gestion de la solution elle-même. En effet, l’intégration de la sécurité dans le cycle de vie des systèmes et applications doit être faite à tous les niveaux depuis l’identification du besoin jusqu’au décommissionnement.

Il faut également préciser que si vous n’intégrez pas la sécurité au début du processus de mise en place d’une solution infonuagique, cela aurait des conséquences tout au long de ce processus.

Pour le volet du nouveau besoin, phase 1 du processus, il faut fondamentalement se poser la question de savoir comment établir des règles de sécurité si on ne connaît pas la valeur de ses actifs? Il y a donc lieu de définir le niveau d’importance de chaque actif qui sera mis en « nuage » et cette catégorisation est fonction des potentiels impacts dans chacun des domaines de la sécurité: Disponibilité, Intégrité et Confidentialité.

La seconde question à se poser dans l’expression du nouveau besoin en solution infonuagique est ce qu’il faut valider avant de sélectionner le système infonuagique?

Assurément, le cadre juridique est le principal élément à considérer. Il y a lieu donc de comprendre les exigences légales et règlementaires qui pourraient impacter le fonctionnement de votre solution cloud.

À ce sujet, de plus en plus de pays obligent les entreprises à notifier les autorités et les citoyens lors d’une perte de renseignements personnels. Aux États-Unis par exemple, 47 États ont des lois en vigueur exigeant un certain niveau de notification. En Europe, c’est le RGPD qui est en vigueur et s’applique à toute entreprise, basée ou non à l’intérieur du territoire de l’Union européenne et utilisant les données à caractère personnel d’entreprises ou de citoyens européens.

Au Québec, le projet de loi 64 sur la protection des renseignements personnels qui a été adopté en septembre 2021 prévoit des pénalités pouvant aller à plusieurs millions en cas de fuite de données personnelles.

Certaines entreprises doivent, en plus de la législation nationale, se soumettre à la règlementation spécifique à leur secteur d’activité. C’est le cas par exemple des domaines tels que les transports ou la santé. Il faut également tenir compte de cela.

Au-delà du cadre juridique, l’entreprise doit valider la question du plan de continuité des affaires (PCA) dans l’expression du nouveau besoin en solution infonuagique. Il faut alors analyser le risque d’indisponibilité du service en cas de sinistre majeur tant du côté du fournisseur que de l’entreprise elle-même.

Deux concepts doivent être pris en compte dans l’évaluation du PCA du fournisseur: le RTO (Recovery Time Objective) et le RPO (Recovery Point Objective). Le premier est la durée maximale d’interruption acceptable. Plus précisément, il correspond à l’intervalle de temps maximum entre le moment de la notification de l’incident par le fournisseur et la reprise normale du service. Le second est l’intervalle de temps correspondant à la quantité maximale de données perdue acceptable par l’entreprise. En d’autres termes, le RPO est la fraîcheur des données à restaurer en cas d’interruption, il détermine les objectifs et la stratégie de sauvegarde du fournisseur.

Après la phase d’expression du nouveau besoin, l’entreprise doit choisir le fournisseur sur la base d’un certain nombre de critères. Ces critères doivent être basés à la fois sur les besoins d’affaires et sur les besoins de sécurité.

Il faut également tenir compte du niveau de conformité et de gestion des risques du fournisseur. S’il n’existe pas de sécurité à 100% et que le risque zéro n’est pas de ce monde, il y a quand même lieu de dire que le risque peut être mitiger. Il faut donc sélectionner un fournisseur en fonction de son niveau d’appréciation du risque.

Pour ce qui est de la conformité, plusieurs certifications existent pour démontrer le niveau d’efforts du fournisseur en matière de sécurité. La plupart des fournisseurs est certainement certifié ISO 27001 qui atteste d’un certain niveau de respect et d’amélioration continue des exigences de sécurité par un fournisseur infonuagique ou une entreprise quelconque.

L’on peut aussi vérifier le niveau de conformité d’un fournisseur sur la base de rapports SOC qui sont de trois types: SOC1, SOC2 et SOC3. Le rapport SOC1 se rapportant davantage à la surveillance des contrôles informatiques permettant la génération des états financiers, les rapports SOC2 et SOC3 sont, de leur côté, axés sur la mise en place d’un ensemble de contrôles portant sur la disponibilité, l’intégrité, la confidentialité et le respect de la vie privée. Le rapport donnant le plus haut niveau d’assurance dans cette catégorie est le SOC2 Type 2. Il permet de donner une assurance raisonnable que les contrôles informatiques sont en place et efficaces.

Ces rapports, ainsi que les certifications, peuvent aider à la sélection du meilleur fournisseur. Toutefois, il y a lieu de dire que les grands fournisseurs disposent de toutes les certifications de sécurité possibles et sont généralement conformes d’un point de vue sécuritaire aux différents rapports d’audit.

La finalisation de la grille de sélection de la solution infonuagique doit également tenir compte d’un certain nombre de facteurs de risques liés à l’organisation elle-même. Vous pourrez alors évaluer en profondeur les facteurs de risque liés à l’entreposage des données si la solution permet de gérer les renseignements personnels par exemple, ou tiendrez compte des facteurs de risques sur l’internet des objets, les réseaux sans fil, l’utilisation des appareils personnels, etc.

Tous ces éléments pris en compte vous permettront de savoir si la solution d’infonuagique à choisir est sécuritaire ou pas à tout point de vue. Vous pourrez alors à la fin prendre une décision en connaissance de cause.

Plusieurs éléments clés à intégrer dans un contrat de cloud computing

Une fois votre fournisseur sélectionné, la rédaction d’un contrat entre le client et le fournisseur doit être un élément important dans la mise en place d’une solution infonuagique. Les responsabilités des différentes parties doivent clairement être définies et des accords sur le niveau de service (SLA) aussi.

Intervenant sur un projet récemment, Jean-Philippe Racine, le Président du Groupe CyberSwat explique qu’il fut surpris du faible niveau d’obligations du fournisseur dans le contrat le liant à son client: pas de définition du RPO et du RTO, aucun engagement du fournisseur en matière de reprise de service en cas d’incident, etc. Ce cas de figure illustre parfaitement l’importance à accorder par le client aux obligations contractuelles dans le cadre de la fourniture d’un service infonuagique.

Au vu de tout ce qui précède, l’on peut être amené à vous poser donc cette question:

Êtes-vous prêts à choisir votre service infonuagique?

Ne vous sentez pas mal si vous ne pouvez pas répondre par l’affirmative, c’est bien normal! Nous sommes disponibles à vous accompagner.

En effet, le Groupe CyberSwat dispose d’un bon nombre d’experts et de services pouvant vous aider à:

- Établir la valeur d’un système

- Évaluer les risques auxquels vous êtes exposés

- Définir les critères de sélection d’un système cloud

- Évaluer un de vos fournisseurs actuels et tester leur sécurité

- Évaluer votre propre sécurité, à titre de fournisseur cloud.

N’hésitez pas à nous contacter 😊

N’hésitez pas à nous contacter 😊 :

Cyrille Augustin Molemb Beal est Conseiller en Sécurité de l’Information au sein du Groupe CyberSwat qu’il a rejoint en mai 2021. Titulaire d’un Master en TI, il jouit d’une douzaine d’années d’expérience dans les TI dont une dizaine dans la cybersécurité. Avant de s’installer au Canada, il a exercé des mandats d’Architecte de Sécurité des Systèmes d’Information en Afrique centrale et principalement au Cameroun. Il compte à son actif plusieurs certifications en cybersécurité.