Du 8 au 11 août dernier se tenait à Las Vegas la 27e édition du DEFCON. Événement incontournable en sécurité, on a décidé d’y envoyer l’un de nos collaborateurs, Martin Soro, et l’heureux gagnant du concours organisé au Hackfest de l’an passé, Jocelyn Baril.

Le DEFCON c’est quoi ?

Le DEFCON est l’un des plus grands rassemblements de hackers au monde. Il est organisé chaque année à Las Vegas depuis juin 1993. On parle de hackers, mais le public est très diversifié : professionnels en sécurité de l’information, journalistes, avocats, agents du gouvernement fédéral, chercheurs en sécurité, étudiants, etc.

Les participants peuvent assister à différentes conférences sur la sécurité informatique, mais aussi prendre part à des compétions de hacking (les « hacking wargames »). Les concours sont très variés en passant de la création de la plus longue connexion Wi-Fi à la recherche du moyen le plus efficace de rafraîchir une bière sous la chaleur du Nevada sans oublier le classique « Capture The Flag »

Anecdote : Dans les participants, on retrouve régulièrement des agents fédéraux américains du FBI, du « United States Department of Defense », « United States Postal Inspection Service » ou « United States Department of Homeland Security ».

Source : Wikipedia

De retour de cette incroyable expérience, on a eu le plaisir de recueillir leurs impressions sur cette 27e édition. Voici leur retour :

En un mot, comment décrirais-tu ton expérience au DEFCON?

Jocelyn : Démesure. C’est sans surprise que ce qualificatif colle à Las Vegas, ville que je visitais pour la première fois. Mais il définit aussi très bien le DEFCON, qui rassemble plus de 25 000 personnes intéressées par la sécurité de l’information et propose une quantité considérable de présentations, ateliers, villages et autres activités.

Martin : Ce fut une expérience très enrichissante. Cet événement est à la fois éducatif et divertissant. C’est un vrai rendez-vous du donner et du recevoir. On ne revient pas du Defcon tel qu’on est parti. On y revient la tête bien chargée de nouvelles connaissances et de beaux souvenirs. Cela me réconforte dans mon choix de carrière dans la cybersécurité.

Quelle était l’ambiance générale sur l’événement?

Jocelyn : Globalement, je qualifierais l’ambiance d’assez sérieuse. Voir tant de gens défiler dans les corridors des complexes hôteliers qui hébergent l’événement, ça revêt pratiquement un cachet cérémonial. J’ai aussi constaté beaucoup de respect envers les présentateurs et entre les participants. Malgré les files d’attente qui se forment parfois, bien que, par moment, nous soyons entassés comme des sardines, les participants n’hésitent pas à s’aider et à s’échanger des informations; je soupçonne que l’énigme du badge y soit pour quelque chose. Le DEF CON, c’est aussi le théâtre de nombreux partys, certains publics, d’autres privés. Quelques événements plus divertissants s’y déroulent, par exemple le Hacker Jeopardy. L’ambiance y est donc aussi festive.

Martin : Une ambiance très festive et sérieuse à la fois. La journée, les activités étaient très sérieuses avec les conférences, les démonstrations en LAB, etc. Dans la soirée le caractère sérieux est substitué par une ambiance très festive avec animations DJ, danses, Karaoké, etc. Les participants se reconnaissaient grâce aux badges accrochés au cou. J’avais l’impression que Las Vegas vivait au rythme du Defcon. Partout dans la ville, il n’était pas rare de rencontrer une personne avec le badge du Defcon, signe qu’un événement majeur avait lieu dans la ville. Je me souviens avoir rencontré une ribambelle de participants à la pancarte d’entrée de la ville, site très apprécié des visiteurs sans doute à cause de l’affiche Welcome to fabulous Las Vegas que nous voyons tous dans bien de films hollywoodiens depuis belle lurette.

Selon toi, à qui s’adressent surtout les conférences?

Jocelyn : Il y en a vraiment pour tous les goûts! Il y a évidemment les quatre pistes officielles de conférences, qui présentent déjà des sujets variés. Mais avec plus de 25 villages qui proposent aussi, pour plusieurs, leurs propres conférences, avec les SkyTalks, avec des ateliers, des concours et tant d’autres activités, plusieurs peuvent y trouver leur compte. Je dirais même qu’il faut constamment faire des choix difficiles, puisque tant d’activités se déroulent simultanément.

Martin : La plupart des conférences étaient très techniques. Elle s’adressait donc à un public qui connaissait le domaine. Cependant certaines conférences étaient plus généralistes. Par exemple la conférence « Can you track me now? Why the phone companies are such a privacy disaster?“ présentée par un sénateur américain. Il soulignait la problématique de la vente des données privées des clients par les opérateurs de télécommunications aux États-Unis.

À quelles conférences as-tu participé? Quelle a été la conférence qui t’a le plus impressionné?

Jocelyn : J’ai honnêtement un peu perdu le compte, mais j’ai dû assister, au moins partiellement, à une bonne trentaine de présentations concernant des sujets très variés. Une présentation qui m’a paru particulièrement bien rodée est celle de Babak Javadi intitulée ‘Ghosting the PACS-man : Basics of Hacking Physical Access Control Systems and Beyond’. Plutôt que de se limiter à une présentation statique, il n’a pas hésité à confronter le Dieu des démos en basculant fréquemment entre sa présentation, des vidéos et des démonstrations réalisées avec des maquettes et une caméra USB. Tout s’enchaînait à merveille; il était intéressant, passionné et en maîtrise de son sujet. Malheureusement, il s’était préparé pour une présentation de 80 minutes, alors qu’il n’en avait que 60 à sa disposition. Il a donc dû tronquer la fin de celle-ci. J’en aurais pris davantage.

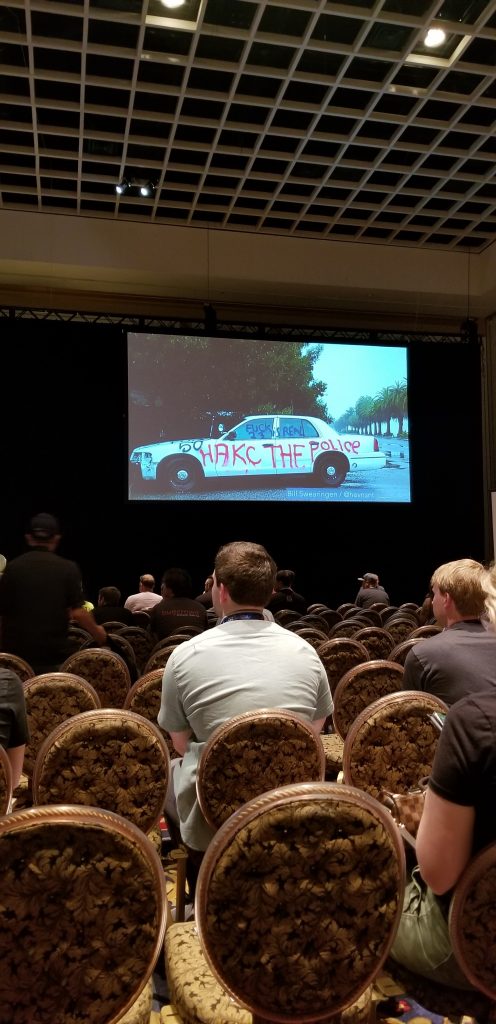

- Hack the police

- The industry of social media manipulation driven by Malware

- All the 4G modules could be hacked

- Can you track me now? Why the phone companies are such a privacy disaster

C’est la conférence intitulée: All the 4G modules could be hacked. En d’autres termes : tous les modules de 4G cellulaires peuvent être piratés. Les présentateurs ont exposé les vulnérabilités présentes dans les modules 4G de certains fabricants réputés. Il s’agit des modules permettant à des objets tels que les voitures, les caméras, les robots d’être accessibles à partir de l’internet. Les exposants ont démontré à quel point les objets connectés à internet sont vulnérables aux cyberattaques. De nos jours, la tendance est que la plupart des objets soient connectés à internet afin de pouvoir les contrôler à distance de partout sur la planète. Bien entendu, cela apporte son corollaire de vulnérabilités inhérentes à la technologie. La vigilance est donc de mise quant aux risques liés à cette hyperconnectivité.

À quoi ressemblaient les activités qui entouraient le DEFCON? As-tu eu la chance de faire certaines de ces activités?

Jocelyn : Une fois de plus, la diversité des sujets et des champs d’intérêt prévaut dans ces activités! Il y a de tout et un peu plus! J’ai essayé quelques maquettes du ‘Lock bypass village’, mais n’ai pas pris le temps de participer à plusieurs activités. Parmi les plus impressionnantes, je retiens le simulateur de vol d’un F-35 fourni par Lockheed-Martin au ‘Aviation hacking village’, la Tesla Model 3 flambant neuve transformée en perte totale dans la compétition du ‘Car hacking village’ et le jeu d’évasion simulant le déminage d’une bombe au ‘Lockpick village’. Il y a certainement plusieurs activités que je n’ai pas vues, alors que je n’ai pas eu le temps de visiter certains villages.

Martin : Il y avait des compétitions de hacking: CTF, démonstrations en Lab, exposés de vendeurs de solutions de sécurité, animation DJ et karaoké.

Si tu avais à résumer un top 3 de tes apprentissages, quels seraient-ils?

Jocelyn : C’est difficile de répondre à cette question. Certains choisissent de se consacrer à un sujet en particulier et d’assister à la majorité des présentations qui se déroulent dans un village donné pour approfondir un champ d’expertise plus précis. Pour ma part, j’ai préféré assister à des présentations concernant des sujets variés. La plupart de ces présentations n’étaient pas excessivement pointues; c’est difficile d’approfondir un sujet dans une présentation variant entre 40 et 60 minutes. Lors de tels événements, j’apprécie avoir de l’information concernant des sujets variés afin d’ouvrir mes horizons. Par la suite, ça peut me guider vers de nouveaux apprentissages en lien avec les informations obtenues lors des conférences.

Martin : J’ai compris comment certaines entreprises se spécialisent dans la création de faux comptes de réseaux sociaux afin d’aider certaines personnes en quête de popularité à multiplier le nombre de leurs suiveurs (followers).

Comment défaire le système de radar de la police fédérale américaine.

Dans un souci d’amélioration de la qualité des soins médicaux, les équipements médicaux sont de plus en plus connectés à internet. Ceux-ci se trouvent alors exposés aux cyberattaques mettant ainsi en péril la santé des patients. Les fabricants d’équipements se tournent alors vers les spécialistes en cybersécurité afin de détecter d’éventuelles vulnérabilités sur leurs équipements dans le but de les corriger avant l’exploitation par des pirates.

As-tu apprécié ton expérience? Aimerais-tu y retourner un jour?

Jocelyn : Oui, j’ai vraiment apprécié cette première expérience au DEF CON. C’est parfois déchirant de devoir choisir entre plusieurs activités qui se déroulent simultanément. Mais pour occuper plus de 25 000 participants, cette pluralité d’activités est nécessaire. J’aimerais évidemment y retourner; ce sera probablement un projet dans quelques années.

Martin : J’ai beaucoup apprécié mon expérience en ce sens que je me suis nourri abondamment de nouvelles connaissances en cybersécurité. Les activités étaient très diversifiées et couvraient différents domaines de la sécurité. Chacun y retrouvait pour son compte. Je considère cet événement comme la coupe du monde des professionnels en sécurité. Sans hésiter, j’aimerais encore et encore y retourner.

Autre chose à rajouter?

Jocelyn : Si vous avez l’occasion d’assister au DEF CON, je me permets de vous recommander deux incontournables :

- L’application Hacker Tracker, qui regroupe notamment l’horaire de la plupart des activités et les plans des différents complexes où se déroule le DEF CON;

- Une excellente paire de souliers, puisqu’on y marche beaucoup!

Martin : L’événement avait lieu dans 4 des hôtels les plus prisés de Las Vegas tous situés sur la célébrissime rue dénommée Las Vegas Strip. Dans le jargon de mon pays natal la Côte d’Ivoire, on l’appellera la rue princesse de Las Vegas. C’était donc un ballet incessant entre les hôtels pour participer aux différentes activités qui avaient lieu simultanément sur les différents sites relativement proches.

Nous avions quand même du plaisir à effectuer ce pèlerinage nonobstant le soleil accablant de Las Vegas à des températures avoisinant les 38 degré Celsius.

Je remercie le groupe Cyberswat et son président Jean-Philippe pour cette opportunité incommensurable qu’ils m’ont offerte de participer à cet événement titanesque. Nul doute que cela a fait tache d’huile dans ma carrière et restera indélébile dans ma mémoire pour bien longtemps. Comme le disait un sage : je n’ai pas de leçons à donner, mais j’ai des expériences à partager. Celle-ci, je suis heureux de la partager avec les miens. Chez Cyberswat, on était bien content de voir qu’ils ont vraiment apprécié leur expérience au DefCon! Nous, on se dit rendez-vous au Hackfest le 1er et 2 novembre prochain!

Vous avez déjà participé au DefCon? Parlez-nous de votre expérience!

Pour finir, voici quelques photos que Martin a bien voulu partager avec nous!