Lorsque je rencontre des clients, on nous pose de plus en plus des questions sur le « Dark Web », sur les manières de savoir ce qui s’y passe et surtout, si nous sommes en mesure de détecter si un pirate y a déposé des informations sur leur entreprise.

Pour ceux qui ne connaissent pas encore bien ce qu’est le dark web, sachez qu’il est aussi appelé web clandestin, web caché ou encore darknet. Ces termes sont de plus en plus connus en raison des reportages des médias sur les activités illicites qui s’y déroulent.

Dans d’autres cas, il arrive qu’on nous contacte pour de la gestion d’incident, car l’entreprise a été piratée par un groupe organisé et les malfaiteurs menacent de divulguer l’information de l’entreprise sur le dark web. D’ailleurs, cette dernière situation survient de plus en plus dans le cadre des attaques de rançongiciel: non, les pirates ne se contentent plus de prendre en otages nos données, mais ils les téléchargent pour ensuite nous menacer de les divulguer! C’est notamment ce qui est arrivé à BRP lors de l’attaque de 2022: des passeports, des permis de conduire et des contrats ont fait partie des renseignements qui auraient été dérobés.

Preuve d’un marché très lucratif, un groupe de chercheurs fouille le dark web chaque année pour établir un indice de prix à la consommation des données qui s’y trouvent. Combien coûte l’achat d’une carte de crédit avec 5000$ de crédit disponible? Un gros 165$. Un compte Facebook piraté? 45$! Vous n’êtes pas un spécialiste en informatique et vous voulez acheter directement un virus pour infecter les autres? Avec aussi peu que 1000$ à 5000$, votre investissement vous garantira de tomber dans l’illégalité et de former votre propre réseau avec des ordinateurs piratés (botnet).

C’est un fait aujourd’hui: les acteurs mal intentionnés utilisent le dark web pour communiquer, vendre, distribuer du contenu ou des articles illégaux tels que des drogues, des armes, des logiciels malveillants et des données volées.

Ce que les gens savent moins, c’est que le dark web propose également plusieurs activités légitimes, notamment l’accès à l’information, le partage d’informations, la protection de l’identité et la communication avec d’autres personnes dans des pays où la censure est omniprésente.

Est-ce qu’il y a d’autres types de « web » que le dark web?

La réponse est sans équivoque: c’est oui! Pour bien comprendre ce qu’est le dark web, il est important ici de définir les trois types de web. Premièrement, le web de surface ou le «surface web» est ce à quoi les utilisateurs accèdent dans le cadre de leurs activités quotidiennes. Il est accessible au grand public à l’aide de moteurs de recherche standards et peut être consulté via les navigateurs web connus tels que Mozilla Firefox, Safari, Edge et Google Chrome.

Ensuite, le web profond ou «deep web» est la partie du web qui n’est pas indexé ou consultable par les moteurs de recherche ordinaires. Les utilisateurs doivent souvent se connecter ou disposer de l’adresse l’URL ou de l’adresse IP spécifique pour trouver et accéder à un site web ou un service particulier. Un exemple concret de deep web serait un extranet d’entreprise, indépendamment du fait qu’il se retrouve hébergé directement dans les bureaux de l’entreprise ou chez un fournisseur infonuagique tel que Microsoft.

Finalement, le «dark web» est un sous-ensemble moins accessible du deep web qui repose sur des connexions établies entre des pairs de confiance et dont l’accès nécessite des logiciels ou des outils spécialisés tels que Tor. La très grande majorité des utilisateurs utilisent le «surface web» qui est accessible par un moteur de recherche classique. Pour illustrer l’ensemble de ces types de web, on utilise souvent l’image de l’iceberg. De manière surprenante, ce que l’on réalise c’est que le web de surface est seulement la pointe de l’iceberg.

Image donnée à titre d’illustration, les chiffres n’ont pas été contre vérifiés.

Finalement, est-ce qu’il est possible de surveiller le dark web?

Pour le commun des mortels, il n’est pas facile de «surveiller» le dark web. Comme mentionné précédemment, le dark web n’est pas vraiment indexé et il est beaucoup plus vaste que l’on pourrait le penser.

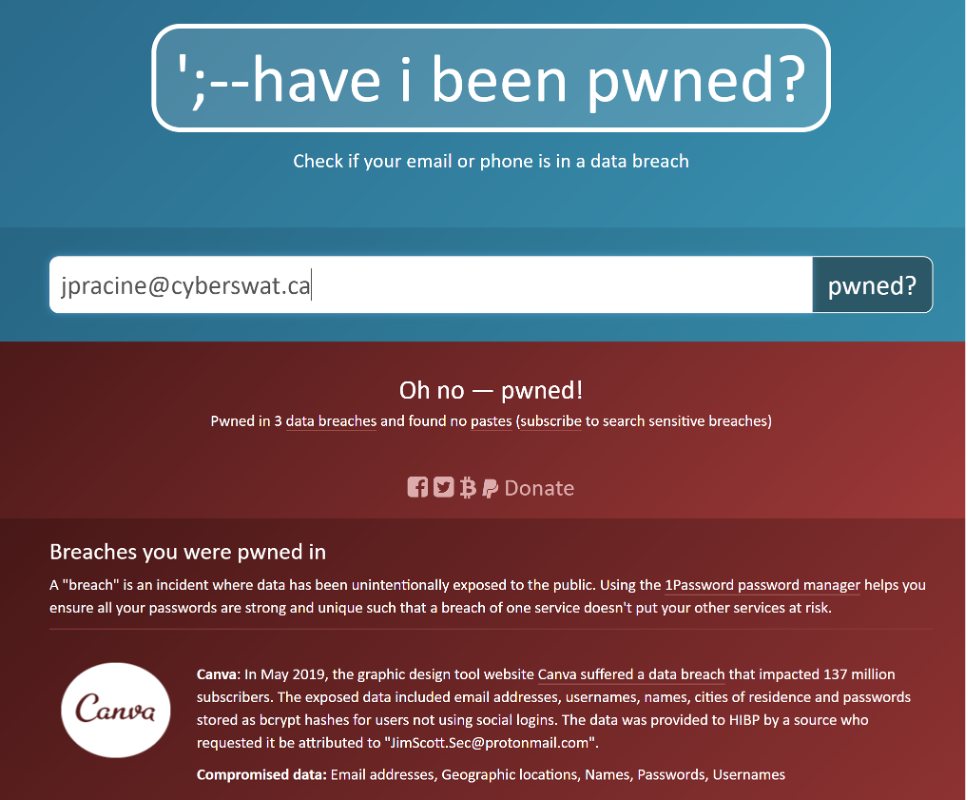

Il existe tout de même des outils «de base» qui permettent à une personne de vérifier si son courriel fait partie de la liste des données disponibles sur le dark web à la suite d’une grosse brèche de sécurité. Le plus connu de ces outils est Have I Been Pwned.

Pour vous aider à mieux comprendre cet outil, voici un cas pratique. Mon adresse professionnelle s’est retrouvée dans une fuite de données de l’outil Canva. La bonne nouvelle, c’est que j’avais une alerte en place et lorsque l’information est sortie, j’ai été en mesure de changer mon mot de passe rapidement en plus d’avoir mon authentification en 2 étapes.

Outre ce site, il est également possible de faire la surveillance des courriels de l’ensemble de son entreprise par des produits tels que 1Password. En effet, cet outil de gestion de mots de passe vous avertira si l’un de vos employés fait partie d’une brèche «connue» du marché. Pour ceux qui voudraient faire un essai gratuit, vous pouvez aller directement à la page suivante: https://1password.grsm.io/dark-web.

Bien que ce soit très utile, ces services se concentrent sur les adresses courriel de votre entreprise et sur les brèches connues du marché. Si vous trouvez de l’information via ces services, vous êtes certain d’être concerné. Cependant, si vous vous posez l’une des questions suivantes, il faut opter pour un service davantage en profondeur:

- Est-ce qu’un pirate a trouvé des courriels et des mots de passe de brèches qui ne sont pas encore connues de tous?

- Est-ce que ma liste de paie des employés se retrouve en libre accès sur le surface web ou sur le dark web?

- Est-ce que des renseignements personnels sur mes clients ont été rendus disponibles sans notre consentement?

- Quelqu’un a-t-il rendu accessible de la propriété intellectuelle de mon organisation ou de la propriété intellectuelle que mes clients me confient?

- Des données de mon CRM ou des livrables que des employés ont réalisés pour des clients ont-ils fuité?

Il est possible de répondre à ces questions par un service de surveillance du dark web.

Comment surveiller efficacement d’éventuelle brèche sur mon entreprise?

Au-delà de surveiller le dark web, ce qu’il faut déjà comprendre, c’est que ce n’est pas uniquement via le dark web que l’information peut fuiter. Parfois cela peut être rendu public directement sur le web, mais il est également possible de « reconstruire » des données en trouvant de l’information sur diverses sources de données et en les croisant. Une méthode reconnue dans le marché pour trouver ces données s’appelle OSINT, soit l’open source intelligence.

Qu’est-ce que l’OSINT exactement? L’OSINT permet la recherche d’information sur une ou des cibles. Ces cibles peuvent être des entreprises, des organismes ou tout simplement des personnes. L’OSINT se sert d’informations accessibles du public, en plus de l’information du dark web. Voici quelques exemples:

- Médias, articles de journaux, magazines et rapports de presse;

- Travaux de recherches publiés;

- Articles de blogues, livres et autres documents de référence;

- Activités sur les réseaux sociaux comme Facebook et LinkedIn;

- Bases de données de divulgation de compromissions;

- Données de recensement du gouvernement;

- Répertoires de contact et de numéros de téléphone;

- Informations sur des certificats SSL/TLS ou des noms de domaines;

- Décisions de justice et plumitifs;

- Informations concernant des transactions publiques et enquêtes publiques;

- Informations de géolocalisation de diverses sources (ex. photos);

- Indicateurs de cyberattaques partagés publiquement, tels que les adresses IP, les noms de domaine et les hachages de fichiers;

- Données sur les vulnérabilités des applications ou systèmes.

Les tests OSINT dans un contexte corporatif permettent notamment de vérifier la santé de votre sécurité opérationnelle. Par la suite, vous pouvez orienter vos systèmes de défense en fonction des informations recueillies lors des tests. Bien qu’un test OSINT peut sembler moins important qu’un test d’intrusion, il est tout autant important puisque dans beaucoup de cas, les attaques n’auraient pas été réussies sans les tests OSINT. Cela nous permet donc d’être beaucoup plus du côté «prévention» que «réaction».

Mise en situation:

- Une entreprise demande un test OSINT. Lors du test OSINT, nous découvrons qu’un employé fait partie de plusieurs fuites de données par l’entremise de son courriel professionnel. Ensuite, parmi les fuites de données, nous pouvons voir que certaines fuites font partie de sites et d’applications en tout genre qui n’ont aucun lien avec l’emploi qu’il occupe. Tout d’abord, il faudra que la personne change ses mots de passe corporatifs afin de s’assurer qu’il n’utilisait pas le même mot de passe pour ses comptes corporatifs que pour les sites et applications personnels. Par la suite, si ce n’est pas déjà en place, une des recommandations sera d’établir une politique d’utilisation des ressources informationnelles qui mentionne que les courriels professionnels ne devraient servir qu’à ouvrir des comptes à des fins professionnelles. La politique des mots de passe devrait également demander à chaque employé d’avoir un mot de passe différent pour chaque site (les gestionnaires de mots passe sont là pour ça). Ainsi, même si les identifiants d’un employé (courriel/mot de passe) se retrouvent dans une fuite de données, il aura uniquement à changer son mot de passe sur ce site.

- Pendant le test, nous découvrons des fuites de données. Parmi les fuites, nous pouvons voir qu’un employé utilise souvent le même modèle de mot de passe (Nom de l’entreprise 01, 02, 03, etc.). Une brève recherche sur LinkedIn nous permet de comprendre que l’employé en question est aussi administrateur système pour l’entreprise. Trouver le mot de passe de l’employé sera aisé et rapide et un attaquant, en compromettant ce compte, pourrait se retrouver administrateur du domaine de votre entreprise (aka il aurait les clés du palais). Une des recommandations sera alors de procéder à la mise en place de l’authentification en 2 étapes et d’un gestionnaire de mots de passe en mesure de générer des mots de passe sécuritaires et variés.

Est-ce que Cyberswat peut m’aider dans la surveillance des fuites de données?

Tout à fait! Chez Cyberswat, nous offrons un service de surveillance du dark web et des fuites de données. Nous utilisons des outils à la fine pointe de la technologie et reconnus par des organisations militaires et policières. Ce que nous offrons est beaucoup plus puissant qu’une simple recherche sur HaveIBeenPwnd.

Cette surveillance est généralement faite sur la base d’un contrat annuel, mais il nous arrive régulièrement de l’offrir en option lors de la réalisation d’un test d’intrusion.

En combinant des outils de recherche sur le dark web avec la méthodologie OSINT, nous pouvons surveiller les informations qui circulent sur l’ensemble du web en lien avec votre entreprise. Nous avons développé deux niveaux de surveillance avec une offre «de base» et une de niveau «avancé» afin de s’ajuster à vos besoins, votre budget et l’envergure de votre organisation. Le tout est réalisé de la manière suivante:

- Nous réalisons d’abord des tests automatisés à intervalle régulier basés sur le Framework OSINT. Ces tests sont non intrusifs, donc sans interférence sur vos infrastructures.

- Lors de la mise en place initiale, nous configurerons nos équipements afin de surveiller à intervalle régulier les informations à propos du nom de domaine principal de votre entreprise. Dans le cadre d’une surveillance avancée, nous serons en mesure de réaliser la surveillance sur plusieurs noms de domaine.

- Lors de la surveillance, s’il y a un élément particulier qui ressort, vous serez informé de la situation rapidement.

- De plus, à intervalle régulier, vous recevrez un rapport faisant état des données retrouvées avec les principales recommandations applicables pour votre nom de domaine principal. Dans le cadre d’une surveillance avancée, en plus de couvrir les autres noms de domaines, nos spécialistes réaliseront des validations supplémentaires afin de diminuer les faux positifs et personnaliser les recommandations pour les prochaines étapes à réaliser dans votre environnement.

Finalement, il demeure que ce type de surveillance ne peut garantir à 100% que nous trouverons toutes les informations qui existent. La nature même du dark web fait en sorte que nous ne l’appellerions pas le dark web si c’était si facile de trouver l’information😉

La bonne nouvelle est que la combinaison de notre expertise dans le domaine avec les outils spécialisés que nous utilisons pour réaliser ces recherches permet d’être redoutablement efficace.

À faire attention dans la sélection de votre service de surveillance du dark web: si une personne un jour vous garantit qu’elle est en mesure de retrouver 100% des informations ou brèches qui vous concernent sur le dark web, sauvez-vous en courant, c’est assurément un charlatan.

Vous avez de l’intérêt à en savoir plus sur notre service de surveillance? N’hésitez pas à prendre un rendez-vous avec nous.

Vous voulez en savoir encore plus sur le dark web?

ICI TOU.TV a réalisé une série documentaire de 4 épisodes sur Alexandre Cazes, un trifluvien de 25 ans qui a fondé le marché noir le plus lucratif du dark web de l’époque. Pour l’écouter, ça se passe ici: Alpha_02: le mystère Alexandre Cazes | Séries | ICI TOU.TV.

Pas le temps d’écouter une série documentaire? Voici un article du journal le devoir sur le même sujet : Sur les traces du roi québécois du dark web | Le Devoir