L'actualité Cyberswat

Webinaire – Cybersécurité des entreprises de services et l’assurance en cyberrisque: Par où commencer?

Avec PMT ROY Cabinet en assurance et services financiers, nous aurons le plaisir de discuter de ce sujet très actuel lors d’un webinaire gratuit organisé le mardi 4 avril à midi:

À quoi s’attendre?

✅ des conseils pratiques pour maximiser vos chances de succès dans la sécurisation de votre entreprise de services;

✅ les différentes couvertures d’assurance pour vous aider à vous relever d’une cyberattaque.

Le webinaire sera donné par:

– Jean-Philippe Racine, président de Groupe Cyberswat

– Judith Bilodeau et Bruno-Pierre Boudreault, courtiers produits spécialisés chez PMT Roy, Cabinet en assurance de dommages et services financiers

Inscriptions ici:

https://us02web.zoom.us/webinar/register/7616770721232/WN_4WeNbqY4QYGobA0iiftxXQ

Webinaire: utilisez les subventions pour vous sécuriser et convaincre les investisseurs

Il a eu lieu le 23 février dernier et il est désormais disponible en rediffusion si vous l’avez manqué.

Pour rappel, on y parle:

• des éléments clés que les investisseurs regarderont avant d’investir dans une startup;

• des conseils pratiques pour maximiser vos chances de succès dans la sécurisation de votre startup;

• les différents programmes de subventions disponibles pour vous aider.

Comment accéder à la vidéo: https://inscription.cyberswat.ca/12n0mnew3f

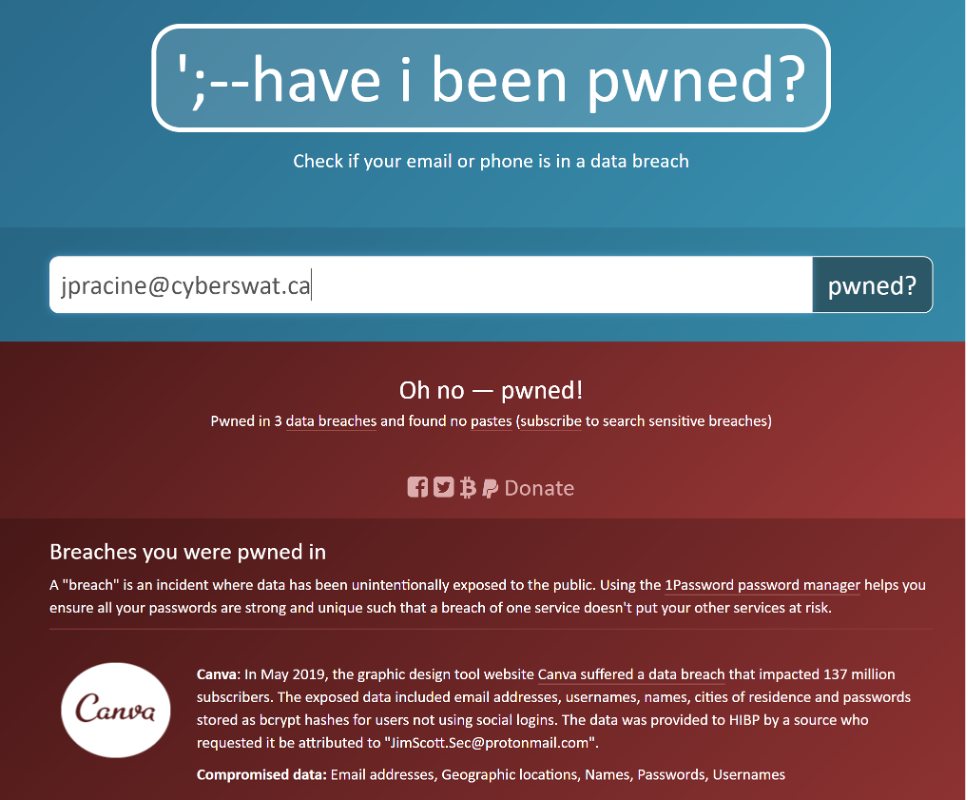

Mieux comprendre le dark web et ses enjeux

Vous vous êtes sans doute déjà posé la question. Le service de surveillance du darkweb pour les entreprises est d’ailleurs de plus en plus populaire.

Avec cet article, nous allons vous aider à bien comprendre les enjeux et ce que vous pouvez réaliser comme recherche. Il existe des outils gratuits qui peuvent déjà vous aider, mais vous pouvez aussi pousser l’exercice plus en profondeur.

On a essayé de vulgariser tous ces concepts au maximum 😉

https://www.cyberswat.ca/mieux-comprendre-le-dark-web-et-ses-enjeux/

Cyberswat dans les médias

Jean-Philippe a été invité sur le plateau de MAtv pour parler cybersécurité. Cyberswat se spécialise dans la #cybersécurité pour les entreprises, mais cette fois-ci, on vous donne des conseils pour vous protéger au quotidien 🙂

Pour écouter l’émission: https://matv.ca/quebec/mes-emissions/parler-d-argent-c-est-pas-stressant/etre-un-emprunteur-de-choix-et-internaute-averti

Jean-Philippe a également participé au podcast Ca$hMire et nous parle du positionnement du Québec en cybersécurité par rapport aux États-Unis, de la loi 25 qui oblige les entreprises à informer leurs clients lors d’une attaque, ainsi que les enjeux de cybersécurité en lien avec ChatGPT.

Le Meme du mois :

Sur nos réseaux, nous vous partageons toutes les semaines un meme de cybersécurité pour aider à sensibiliser le maximum de personnes, avec humour 😊

L'actualité en cybersécurité

Google découvre 18 failles de sécurité graves dans les puces Samsung Exynos

Google attire l’attention sur une série de failles de sécurité critiques dans les puces Exynos de Samsung, dont certaines pourraient être exploitées à distance pour compromettre complètement un téléphone sans nécessiter d’interaction de la part de l’utilisateur.

Un correctif a été poussé dans les mises à jour de sécurité de mars 2023 (si vous ne les avez pas faites…) pour le Pixel 6 et 7. Les correctifs pour les autres appareils devraient varier en fonction du calendrier du fabricant, soyez attentif. Pour ces appareils, il est recommandé aux utilisateurs de désactiver les appels Wi-Fi et la voix sur LTE (VoLTE) dans les paramètres de leur appareil afin de « supprimer le risque d’exploitation de ces vulnérabilités ».

Source: https://thehackernews.com/2023/03/google-uncovers-18-severe-security.html

Zero-Day de Fortinet et logiciel malveillant personnalisé utilisés par « un acteur chinois présumé » dans le cadre d’une opération d’espionnage

Cet article, très complet, décrit des scénarios dans lesquels un acteur soupçonné d’être à l’origine de la menace China-Nexus avait probablement déjà accès aux environnements des victimes et a ensuite déployé des backdoor sur les solutions Fortinet et VMware afin de conserver un accès permanent à ces environnements. Cela a impliqué l’utilisation d’une vulnérabilité locale zero-day dans FortiOS (CVE-2022-41328) et le déploiement de plusieurs familles de logiciels malveillants personnalisés sur les systèmes Fortinet et VMware.

Cet article s’adresse davantage aux geeks d’entre vous, car très technique 😉

En savoir plus: https://www.mandiant.com/resources/blog/fortinet-malware-ecosystem

Notre partenaire 1Password vous dévoile 7 malentendus courants sur les passkeys

On reste dans la thématique toujours (trop) d’actualité en cybersécurité des mots de passe, mais on se tourne maintenant vers le volet des passkeys, un peu moins connus. Les passkeys, contrairement au MFA (authentification multifacteur) vient remplacer les mots de passe, et avec toutes les problématiques qu’on connait. C’est surtout une option plus sécurisée.

Que vous soyez déjà familier avec les passkeys ou non, cet article est très intéressant pour comprendre l’avenir qui nous attend en termes de gestion (ou non) de mots de passe.

En savoir plus: https://blog.1password.com/passkeys-common-misunderstandings/

60 Go de données de la Deutsche Bank seraient en vente libre sur le dark web

Dans ces 60go, le pirate indique disposer du code source API, de dossiers, de données employés, d’enquêtes Interpol et de données SQL. La véracité de la fuite n’est pas confirmée. La Deutsche Bank ne s’est pas encore prononcée et avait nié la compromission de son système en novembre 2022 bien qu’un pirate informatique connu ait affirmé détenir 16 To de données bancaires volées et ait tenté de les vendre sur Telegram pour 7,5 bitcoins.

En savoir plus: https://cybernews.com/news/deutsche-bank-data-offered-up-on-dark-web/

Des pirates utilisent des vidéos YouTube générées par l’intelligence artificielle pour diffuser des logiciels malveillants voleurs d’informations tels que Raccoon, RedLine et Vidar

Les vidéos attirent les utilisateurs en prétendant être des tutoriels sur la manière de télécharger des versions gratuites ou piratées de logiciels tels qu’Adobe Photoshop, Premiere Pro, Autodesk 3ds Max et AutoCAD, qui ne sont disponibles que pour les utilisateurs payants. Vous l’aurez deviné, ledit logiciel que les utilisateurs vont installer est en fait un logiciel malveillant. La quantité de vidéo du genre ne fait qu’augmenter, et on voulait vous en parler, car il y a de la sensibilisation à faire auprès de vos employés.

Pour l’instant, on parle de tutoriel pour des logiciels piratés, mais ça se peut que la pratique devienne plus créative et touche des sujets plus légitimes. C’est en connaissant les différents vecteurs d’attaque qu’on peut s’en protéger.

Source: https://cyware.com/news/hackers-use-ai-generated-youtube-videos-to-spread-info-stealers-8eefc3f6

Article du mois

Microsoft vient de publier 83 mises à jour de sécurité dans son Patch Tuesday de mars, dont 2 vulnérabilités 0-days activement exploitées. 9 des vulnérabilités sont jugées critiques puisqu’elles permettent l’exécution de code arbitraire.

Plus de détails: https://www.bleepingcomputer.com/news/microsoft/microsoft-march-2023-patch-tuesday-fixes-2-zero-days-83-flaws/

On tient à mettre l’accent sur une vulnérabilité vraiment majeure (vous l’avez peut-être vu passer sur nos réseaux sociaux): la CVE–2023-23397.

Microsoft Office Outlook contient une vulnérabilité d’élévation de privilèges qui permet à une attaque NTLM Relay contre un autre service de s’authentifier en tant qu’utilisateur. Cela vous concerne particulièrement si vous avez un serveur Microsoft Exchange au bureau au lieu d’un Microsoft 365. Cela augmente fortement la probabilité que vos Outlook soient configurés de cette manière.

Sources: https://msrc.microsoft.com/update-guide/en-US/vulnerability/CVE-2023-23397 , https://msrc.microsoft.com/blog/2023/03/microsoft–mitigates–outlook–elevation–of–privilegevulnerability/