Rédigé par Cyrille Augustin Molemb Beal

Prévenir vaut mieux que guérir…

Il y a quelques jours de cela, je consultais mon médecin-dentiste pour la sixième fois en un an. Ça fait beaucoup, me diriez-vous! Croyez-moi je le pense aussi, mais je n’aurais pas été autant fidèle aux rendez-vous si je n’avais pas perdu 3 dents auparavant.

En effet, je ressentais régulièrement des douleurs dentaires sans que cela ne m’empêche de continuer à mâcher des aliments jusqu’à ce fameux soir où ma cavité dentaire enfla tel un ballon et mes mâchoires inférieures et supérieures ne pouvaient plus se toucher sans que je ne ressente une atroce douleur. La suite, nous la connaissons déjà: 3 dents perdues et quelques milliers de dollars dépensés. Quel gâchis!

Si j’avais consulté mon médecin plutôt, non seulement je n’aurais pas dépensé un tel montant d’argent, mais surtout, j’aurais toute ma dentition à ce jour.

Cette histoire illustre parfaitement le quotidien de plusieurs entreprises canadiennes en rapport avec la cybercriminalité : elles se laissent ‘‘tuer à petit feu’’ et sont plutôt dans la réaction après incident au détriment de la prévention.

Et le mal quant à lui, ne cesse de se rependre …

Selon le rapport du sondage 2020 sur la cybersécurité, réalisé par l’Autorité Canadienne pour les Enregistrements Internet (ACEI), 1/4 des organisations canadiennes a été victime d’une fuite de données de leurs clients et/ou leurs employés au cours de l’année précédente. Pire, 38 % de plus ignorent si tel a été le cas. Le rapport de 2020 précisait également que le nombre d’organisations qui prévoyait consacrer davantage de ressources humaines à la cybersécurité au cours de l’année 2021 ne cesse de diminuer. Un tiers seulement prévoit le faire, ce qui représente une baisse de 12% par rapport à 2019.

Ces 12 derniers mois (de janvier à décembre 2021), près d’une organisation sur cinq (17 %) a été victime d’une attaque réussie par rançongiciel. Parmi ce groupe, la majorité (69 %) soutient que leur organisation a payé les demandes de rançon, tandis que 59 % rapportent que des données ont été exfiltrées. Les organisations paient peut-être des frais d’extorsion par crainte de voir leur image publique ternie. C’est ce que révèle le rapport de 2021, réalisé par l’Organisation précédemment citée.

Or, les données du rapport de 2021 nous révèlent que presque toutes les entreprises canadiennes sondées (95 %) précisent qu’au moins quelques-unes de leurs mesures de protection en matière de cybersécurité afférentes à la COVID-19 seront permanentes.

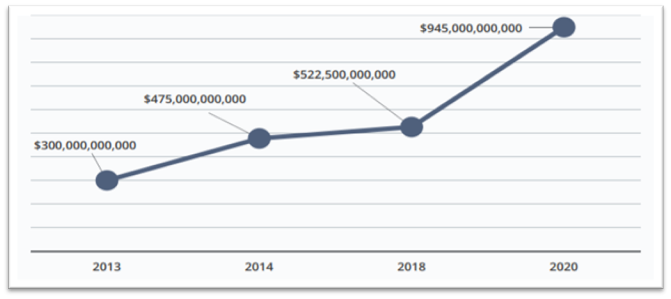

À l’échelle mondiale, le constat est accablant. Un rapport conjoint réalisé par l’entreprise McAfee et le Centre d’études stratégiques et internationales (CSIS) indique que 2/3 des entreprises ont subi une cyberattaque en 2020. Ainsi, les pertes mondiales imputables aux attaques informatiques auraient augmenté de plus de 50% par rapport à 2018 pour arriver à plus de 1200 milliards de dollars canadiens. Ce montant astronomique représente plus de 1% du PIB mondial et est trois fois supérieur à celui de 2013.

Vous avez certainement compris au travers des statistiques ci-dessus que vous devez faire plus pour vous protéger et protéger votre entreprise du cybercrime. Vous avez saisi que les dommages en cas d’incident ou d’attaque vous coûteraient très cher.

Vous êtes aussi capable de voir à quel point vous seriez paralysé si votre site Web tombait en panne pendant 24h ou encore, si vous n’étiez pas capable de récupérer vos documents stratégiques à quelques heures d’une rencontre avec le client le plus important de votre vie, ou bien l’investisseur que vous attendiez depuis longtemps.

Cependant, qu’il me soit permis de vous dire qu’au-delà de ce que vous perdrez potentiellement à la suite d’un cybercrime, il y a ce que vous gagnerez assurément en réalisant un diagnostic de votre santé cybernétique.

Qu’est-ce que vous gagnerez à faire un bilan?

Une entreprise est essentiellement constituée d’actifs humains, matériels et immatériels, qui, mis ensemble, produisent des biens et services à des clients avec un objectif de rentabilité. Assurer la pérennité d’une entreprise, c’est donc assurer la pérennité de ses actifs.

Cependant, comme le corps humain, avec ses différents membres (actifs) peut subir des attaques de toute sorte (infection bactérienne, pandémie liée à la propagation d’un virus, accident, vieillissement, etc.), les actifs d’une entreprise sont aussi régulièrement sujets à d’autres formes d’attaque qui pourraient mettre à mal le fonctionnement et même l’existence de l’entreprise. Au premier rang de celles-ci se trouve le cybercrime ou cybercriminalité.

Cela dit, l’être humain a tout à gagner, afin de vivre longtemps et en bonne santé, à réaliser régulièrement un contrôle de santé chez un médecin et de soigner les problèmes de santé détectés avant qu’il ne soit trop tard.

Selon votre profil de risque (antécédent familial, exposition forte aux menaces du fait de votre activité professionnelle, etc..), vous serez amené à rencontrer le médecin plus souvent que les autres.

De même, toute entreprise sérieuse se doit de se garder en forme le plus longtemps possible et d’identifier les situations à risque aussitôt que possible pour intervenir lorsqu’il est encore temps. Si, par exemple, vous attendez d’être attaqué pour vous rendre compte que vous aviez des vulnérabilités dans votre site web, votre logiciel de paie ou la base de données de tous vos clients, il sera trop tard et des dommages tangibles et intangibles pourraient détruire votre entreprise.

C’est pourquoi il faut régulièrement faire un bilan de l’état de santé de la sécurité de votre entreprise à une fréquence régulière; au début et à la fin d’un projet d’envergure, lors de l’intégration de nouveaux systèmes ou en cas de changement majeur. Ce bilan doit bien sûr être réalisé par des professionnels de la cybersécurité, reconnus et éprouvés.

Ces bilans réguliers vous permettront entre autres de:

- cartographier votre système d’information (si ce n’est pas le cas);

- identifier vos postures de sécurité et comparer vos pratiques de sécurité aux standards de l’industrie afin de s’assurer que l’on demeure aligné avec le niveau requis de protection;

- gérer vos processus d’affaires en toute sécurité et garantir un environnement de travail sain;

- se bâtir une bonne réputation et la préserver;

- garantir la confiance des partenaires et des clients;

- augmenter sa productivité et sa rentabilité;

- mieux faire votre analyse de besoins en solutions de sécurité et mieux gérer vos dépenses relatives;

- obtenir des recommandations concrètes et faciles à mettre en place;

Quels sont les principaux actifs à évaluer?

Si une entreprise (TPE, PME ou Multinationale) dispose de plusieurs actifs informationnels ou systèmes d’information, il n’en demeure pas moins que tous ne jouent pas le même rôle ou ne lui sont pas d’un même niveau d’importance.

Un des éléments clés du bilan de cybersanté est d’identifier le ou les systèmes informatiques les plus importants de l’entreprise et se concentrer sur ceux-ci. Il faut également identifier les situations vous mettant à risque d’être la cible d’une cyberattaque un peu comme si vous étiez chez le docteur et auriez à parler de vos antécédents familiaux.

Cyberswat vous propose une liste des actifs et services dignes d’intérêt lors d’un bilan régulier de cybersanté :

- Vos principaux logiciels et plateformes d’affaires;

- Votre site web;

- Votre parc informatique;

- Les sauvegardes de vos données;

- Votre système de courriel;

- La gestion de vos ressources humaines et des accès;

- Votre mécanisme de gestion du télétravail;

- La gestion de vos dispositifs mobiles;

- La gestion des codes utilisateur et des mots de passe;

- Vos réseaux sans fil;

- L’utilisation de l’Internet des objets (IoT);

- La gestion des réseaux sociaux;

- La gestion de l’infonuagique (cloud);

Il est primordial que tous les actifs d’une entreprise soient classifiés selon leur niveau de criticité afin de prioriser les actions de diagnostic et de maintenance.

Toutefois, il convient de préciser que l’homme reste le principal actif pour toute entreprise en plus d’être le maillon faible de la chaine sécuritaire. Ainsi, il demeure important de réaliser également des tests de contrôle des employés afin de mieux faire face aux menaces de type ingénierie sociale et d’hameçonnage tout en les formant et les sensibilisant aux enjeux de cybersécurité d’aujourd’hui.

Comment se passe la réalisation d’un bilan de santé en cybersécurité?

Plusieurs normes internationales en matière d’audit de sécurité des systèmes d’information peuvent être utilisées comme cadre de référence dans la réalisation d’un diagnostic de sécurité.

Le Groupe Cyberswat, du fait de son expertise avérée dans le domaine de la cybersécurité, a fait une sélection parcimonieuse des éléments clés à mettre en place et qui sont particulièrement critiques dans le contexte des PME. Inspiré de la norme internationale ISO/IEC 27002:2013 et du référentiel de cybersécurité de l’Organisme Américain NIST, notre diagnostic permet d’obtenir des recommandations et des pistes de solutions afin de diminuer la probabilité et l’impact d’une atteinte dans un environnement informatique.

Aussi, les principales étapes d’un processus de diagnostic de sécurité seront:

- La préparation de la mission de diagnostic;

- La réalisation du diagnostic proprement dit (via un ou des ateliers);

- L’élaboration du rapport;

- Le suivi post-diagnostic.

La phase préparatoire consiste à prendre toutes les dispositions sur le plan organisationnel et logistique pour garantir le bon déroulement de l’activité. Elle est essentiellement constituée d’une entrevue de type semi-dirigée entre les experts de Cyberswat et les principaux acteurs du système d’information de l’entreprise cible. Au cours de cette importante session de travail, tous les éléments clés seront évoqués, notamment les parties du système d’information devant faire l’objet du diagnostic, la méthodologie de travail, les résultats attendus et l’élaboration du rapport. La bonne nouvelle dans tout ça, c’est que votre entreprise n’a rien de particulier à préparer pour cette rencontre, ce qui allège votre charge de travail.

La présence de responsables décisionnaires à l’instar des directeurs financiers ou des TI à l’entrevue suscitée est un gage de succès de l’activité.

Le diagnostic de sécurité proprement dit est effectué de concert avec les responsables de l’activité à l’exemple du responsable du parc informatique et/ou du site web de l’entreprise. À l’issue des séances de travail, l’équipe d’experts passera en revue l’ensemble des informations recueillies et procédera à l’élaboration des recommandations.

Une réunion de clôture permettra aux experts de présenter les conclusions du diagnostic et les recommandations formulées. Comme un rapport médical, le rapport de diagnostic présentera:

- une appréciation du niveau de santé global de l’environnement informatique analysé;

- un ensemble de recommandations, priorisé par niveau de risque (critique, élevé, modéré, faible);

- une explication des conséquences possibles si la situation n’est pas corrigée (ex. fuite de données, attaque de rançongiciels, perte de disponibilité du service, etc.)

Le rapport de diagnostic sera accompagné d’un plan d’action en matière de cybersécurité qui guidera les responsables de l’entreprise en charge de son implémentation dans l’assignation, la priorisation et la mise en place des recommandations du diagnostic en cybersécurité et de toute autre intervention post-diagnostic à l’exemple d’un test d’intrusion.

Selon le besoin de l’entreprise, la phase post-diagnostic peut intégrer le suivi de la mise en œuvre des recommandations formulées lors du diagnostic. Les experts pourront alors, à fréquence définie, réaliser des contrôles de sécurité et évaluer le niveau d’évolution de l’entreprise.

En conclusion

Nonobstant l’évolution croissante du cybercrime tel que rappelé précédemment, les expertises en matière de cybersécurité sont de plus en plus poussées et à même de répondre à l’ingéniosité malsaine des cyber délinquants. Il revient donc aux entreprises, notamment les TPE et les PME de faire à temps appel à cette expertise à l’effet de prévenir et contrecarrer les actions des mauvais acteurs de notre cyberespace et pérenniser le patrimoine informationnel de l’entreprise.

Le groupe CyberSwat se met aux côtés des entreprises dans ce combat de préservations de nos acquis grâce à ses experts et à des services taillés à la mesure de chaque entreprise.

N’hésitez pas à nous contacter 😊 :

Cyrille Augustin Molemb Beal est Conseiller en Sécurité de l’Information au sein du Groupe CyberSwat qu’il a rejoint en mai 2021. Titulaire d’un Master en TI, il jouit d’une douzaine d’années d’expérience dans les TI dont une dizaine dans la cybersécurité. Avant de s’installer au Canada, il a exercé des mandats d’Architecte de Sécurité des Systèmes d’Information en Afrique centrale et principalement au Cameroun. Il compte à son actif plusieurs certifications en cybersécurité.