Tout le monde a, au moins une fois, entendu l’histoire de quelqu’un qui s’est fait « cloner » sa carte de crédit. Souvent, les clonages des cartes de débit et de crédit proviennent d’une technique frauduleuse appelée « skimming »; un dispositif (skimmer) est ajouté par-dessus un terminal de paiement et celui-ci récupère toutes les informations de la carte que vous utilisez, incluant le PIN. Et s’il existait un procédé semblable en ligne? Serait-il possible d’ajouter un « skimmer » sur un site web de commerce électronique afin de récupérer les informations de carte de crédit à l’insu du consommateur et du commerçant?

Est-ce que les impacts peuvent être importants? Nous sommes d’avis que oui ; parlez-en à British Airways qui a subi cette attaque en 2018, faisant des centaines de milliers de victimes. En plus de la gestion de crise qu’ils ont dû faire, ils ont ensuite reçu une pénalité de 300 millions de dollars en juillet 2019 dans le cadre de l’application du Règlement général sur la protection des données (RGPD).

Avec l’aide de Nicolas, l’un de nos spécialistes, nous avons décidé de vous expliquer les enjeux de cette menace car elle nous concerne tous:

À titre de consommateur :

Comprendre comment ce stratagème s’opère pourrait vous éviter de longues heures d’attente et de démarches avec votre institution financière, votre compagnie de carte de crédit et/ou le commerçant en ligne avec qui vous avez fait affaire.

À titre de spécialiste en TI ou de commerçant :

Vous serez à même de comprendre ce stratagème qui affectera votre site de commerce électronique un jour ou l’autre sans même que vous vous en doutiez. Il sera important d’y être attentif afin d’éviter de subir des pertes directes qui affecteront votre marge bénéficiaire ou celle de votre employeur, soit « la ligne du bas » comme on dit souvent dans le domaine de l’entrepreneuriat.

Qu’est-ce que Magecart et qu’est-ce que cela permet?

La vulnérabilité Magecart tire son origine de la plateforme d’achat open-source PHP Magento (soit la combinaison de « Mage » de Magento et de « cart » pour « panier d’achat »). Magento est un module qui est utilisé par plus de 300 000 sites web afin de permettre aux commerçants de réaliser de la vente en ligne directement aux consommateurs. Acquise pour la modique somme de 1.68 Millard USD par Adobe en 2018, la plateforme aura de grands changements à faire sur la sécurisation de son code pour les années à venir à la suite des événements qui ont entaché sa réputation dans les dernières années. Ce problème n’est pas nouveau et existe depuis 2010. Il a seulement plus l’attention des fraudeurs actuellement. La logique est simple; s’ils trouvent une faille pour un module de paiement en ligne sur un seul site, il est possible que cette même vulnérabilité affecte des milliers d’autres sites également!

Quel est le problème exactement?

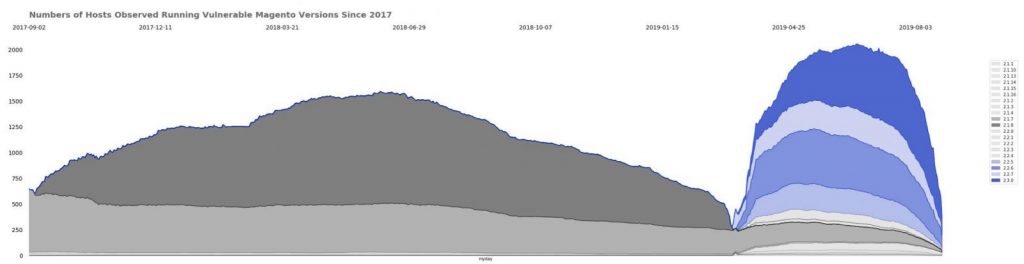

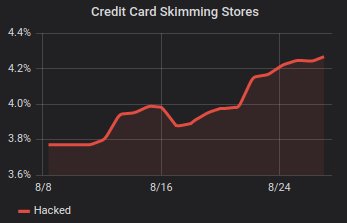

Le problème? C’est que le Module Magento a déjà eu de nombreuses vulnérabilités dans le passé et en aura fort probablement d’autres dans le futur. À tire d’exemple, l’une des vulnérabilités découvertes affecte la version 2.3.2 de Magento et permet à un attaquant distant d’ajouter du code informatique malicieux dans le site web attaqué sans même à avoir eu à s’authentifier! On peut alors facilement imaginer des pirates tenter de retrouver tous les sites web utilisant cette version de Magento pour y injecter du code malicieux dans le but d’y récupérer les informations de carte de crédit de toutes les transactions réalisées sur le site de l’entreprise qui en sera victime. Des chercheurs ont déjà trouvé que des pirates avaient réussi à infecter avec du code JavaScript plus de 960 sites web vulnérables en moins de 24 heures.

D’ailleurs, à cet effet, RiskIQ nous rapporte via bleepingcomputer.com, une recrudescence des instances Magecart vulnérables, ce qui rend tous ces sites des cibles certaines de ce type d’attaque. Ces attaques ne sont pas des incidents isolés; elles ont déjà fait des milliers de victimes; c’est seulement que la nature de ces attaques n’était pas définie par un concept clair auparavant.

Est-ce que toutes les plateformes de paiement en ligne sont à risque?

La réponse est oui et non. Comme vous le savez, le risque zéro n’existe pas. Cependant, il y a tout de même des endroits où l’on risque moins d’être victime en tant que consommateur. Vous êtes généralement protégé lorsque vous achetez sur les grands vendeurs comme Amazon puisqu’ils utilisent une plateforme maison peaufinée avec plus de 20 années d’existence et révisée par de nombreux spécialistes en sécurité – mais qui sait?

Ce qu’il faut bien comprendre, c’est que l’effet Magecart s’étend à plus grand que Magento, comme le rapporte Yonathan Klijnsma de RiskIQ lors de son entrevue avec Darknet Diaries. Les chercheurs de RiskIQ sont en mode écoute sur toutes les plateformes d’achats pour prévenir et identifier à l’avance les prochaines vagues d’attaque de type Magecart.

À titre de commerçant, si vous utilisez des versions non à jour de Magento ou encore une vieille version d’un module de commerce en ligne dans Drupal ou même OpenCart, vous serez bientôt au courant des risques et devrez mettre à jour votre plateforme dans l’urgence! On constate donc que le gros du problème, c’est que d’autres plateformes peuvent également être à risque.

Savez-vous si votre système est à risque? Vous ne voulez pas qu’il vous arrive la même chose qu’à Ticketmaster? Sinon, dépêchez-vous à poser la question à des spécialistes en cybersécurité!

Qu’est-ce que l’on peut faire exactement pour se prémunir de Magecart?

Voici nos recommandations sur le sujet si vous êtes un consommateur:

- Achetez toujours d’une plateforme reconnue: les sites web qui se spécialisent dans une seule catégorie d’objet et qui n’ont aucune notoriété sont à éviter.

- Vérifiez si le site d’achat est fiable: 30 secondes de vérification sur Google vous éviteront le pire (ex : nomdusiteweb + fraude)

- Activez la protection d’achat en ligne: avec votre institution financière ou service de carte de crédit, il est parfois possible de mettre une limite pour les achats en ligne exclusivement ce qui permet d’éviter le pire. Certaines compagnies permettent même d’activer/désactiver votre carte temporairement via un portail web.

- Ne vous fiez plus aux cadenas dans l’adressage web: bien que ce fut une réalité il y a quelques années, il n’est maintenant plus possible de se fier au petit cadenas à gauche de votre adresse de navigation. Ceci est dû à la plus grande disponibilité de fournisseurs de certificats cryptés qui, avec la loi du marché, a eu raison de sa qualité et de sa fiabilité.

- Faites vos paiements via une plateforme intermédiaire fiable: PayPal, Stripe, Square, Amazon Pay, pour n’en nommer que quelques-uns.

Voici nos recommandations sur le sujet si vous êtes un spécialiste en TI responsable d’un site transactionnel ou si vous êtes un commerçant:

- Comme nous l’avons déjà vu dans un autre de nos articles, il est important de réaliser une veille de nos vulnérabilités et de mettre à jour nos systèmes régulièrement (notamment notre site web). Donc il est important de savoir quels sont les modules de commerce électronique utilisés sur son site web et faire une veille quotidienne des nouvelles vulnérabilités afin de mettre à jour nos systèmes le plus rapidement possible.

- Vous ne gérez pas vous-même votre site et vous avez délégué sa gestion à un tiers? Vous en êtes quand même responsable! À ce moment, vous devez demander des comptes à votre fournisseur, prévoir dans le contrat d’hébergement qu’il devra faire cette veille régulièrement, etc. Il faudra ajouter des clauses contractuelles avec des pénalités dans l’éventualité où il arriverait quelque chose.

- Réutiliser des modules de paiement de plateforme fiable; dépendamment de la grosseur de votre site Internet et de sa complexité, il pourrait être possible de réutiliser des modules de paiement tels que Paypal, Stripe et Square pour ne nommer que ceux-là. L’utilisation de ces modules est susceptible de diminuer les chances d’avoir un problème pour ce type de fraude.

- Validation de l’intégrité de votre site web: l’un des moyens est d’avoir des mécanismes de sécurité qui valideront l’intégrité du module de paiement de votre site web. Ainsi, si une vulnérabilité affecte votre site et qu’une personne fait des modifications sur celui-ci, un mécanisme l’empêchera ou vous avertira qu’un changement non autorisé a eu lieu.

- Faites valider la sécurité de votre site web par un tiers indépendant: Bien sûr, avoir un avis de la part d’un expert indépendant sera toujours de mise. On connaît justement une bonne entreprise pour cela 😉

Chez Cyberswat, nous sommes en mesure de faire des tests d’intrusion sur votre site web, de faire une surveillance continue de votre site web pendant toute l’année ou encore de vous donner les outils nécessaires pour mettre en place l’ensemble des bonnes pratiques de sécurisation pour éviter ce fléau à en devenir! Ne pas hésiter à nous contacter pour en savoir davantage.